2013 hatte ich bereits über Möglichkeiten berichtet, um trotz Webmailer eine PGP-Verschlüsselung verwenden zu können. Das war damals ja nicht so komfortabel. Hat sich etwas geändert? Heute teste ich Whiteout.io.

Grundlegendes Problem bei Webmail ist ja, dass die Verschlüsselungsfunktionen auf dem System des Benutzers durchgeführt werden müssen, andernfalls ist es keine echte Ende-zu-Ende-Verschlüsselung. Wenn die Verschlüsselung dann durch den Benutzer durchgeführt werden muss, ist es wiederum nicht einfach anzuwenden. Das sind somit die zwei Seiten der Medaille (Usability vs. Security), die es abzuwägen gilt. Die meisten Lösungen, die dem Endanwender Verschlüsselung versprechen, haben sich aktuell in Richtung einfache Benutzung orientiert und keine echte Ende-zu-Ende-Verschlüsselung eingesetzt.

Whiteout.io hat den Ansatz der Komplettverschlüsselung im Browser durch die Verwendung von Javascript und Javascript-Bibliotheken gelöst. Die Mails laufen somit nicht über den Server von Whiteout und die Schlüssel werden auch beim Benutzer im Browser aufbewahrt. Die ganze Whiteout-Anwendung läuft somit im Browser beim Endbenutzer.

Damit die Sicherheit der Anwendung auch durch Dritte überprüft werden kann, ist Whiteout als Open Source bei Github verfügbar. Es wird auch empfohlen, bei Sicherheitsbedenken die Chrome-App bzw. eine der Smartphone-Apps zu nutzen, da bei Webmail immer die Gefahr besteht, eine „falsche“ Version der Software „untergeschoben“ zu bekommen.

Apps gibt es aktuell für iOS, Android, Chrome und als Webmail im Firefox. Ich habe zum Testen einmal die Web-Variante im Firefox unter Windows, die Chrome-App im Chromium unter Ubuntu Linux und die Android-App getestet.

Es gibt zwei unterschiedliche Möglichkeiten Whiteout zu nutzen: Den bestehenden Mailaccount nutzen oder eine neue E-Mail Adresse unter wmail.io erstellen. Erstere Variante kann bereits durch jeden genutzt werden, bei der wmail.io-Adresse läuft aktuell der Betatest. Man kann sich aber zur Public Beta anmelden. Ich habe mich für die Variante mit neuem Mailkonto entschlossen.

Neues Konto verwenden

Nutzt man die Betaphase des Whiteout-eigenen Postfaches, so kann man ein neues Konto erstellen, der PGP-Schlüssel wird automatisch erstellt und auf den Whiteout-Schlüsselserver hochgeladen. Damit ist man auch schon startklar für die E-Mail-Verschlüsselung. An dieser Stelle sollte man seinen Schlüssel noch sichern und ggf. mit einem Passwort versehen.

Bestehendes Mailkonto verwenden

Hat man bereits ein Mailkonto, so kann man auch dies nutzen. Einfach mit Benutzername- und Passwort anmelden, Whiteout erkennt viele Mailservereinstellungen großer Anbieter automatisch. Daraufhin wird einem angeboten einen bestehenden PGP-Schlüssel ins Programm einzupflegen oder alternativ einen neuen Schlüssel zu erzeugen. Nach diesem Schritt ist man ebenfalls startklar.

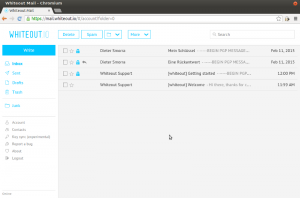

Der Webmail-Client

Der Client ist einfach und funktional im Flat Design gehalten. Alle wichtigen Mail-Funktionen sind aber vorhanden, Cc, Bcc, weiterleiten usw. HTML-E-Mails funktionieren mit Mailverschlüsselung sowieso nicht, werden somit auch nicht angezeigt. Anhänge können aber mit Whiteout.io problemlos ver- und entschlüsselt werden. Die integrierte Kontaktverwaltung beschränkt sich auf die Schlüsselverwaltung.

Der Client ist einfach und funktional im Flat Design gehalten. Alle wichtigen Mail-Funktionen sind aber vorhanden, Cc, Bcc, weiterleiten usw. HTML-E-Mails funktionieren mit Mailverschlüsselung sowieso nicht, werden somit auch nicht angezeigt. Anhänge können aber mit Whiteout.io problemlos ver- und entschlüsselt werden. Die integrierte Kontaktverwaltung beschränkt sich auf die Schlüsselverwaltung.

Wie gesagt, der Client tut was er soll, für meinen Geschmack fast ein bisschen zu minimalistisch.

Schlüsselmanagement

Ist der Schlüssel eines Kommunikationspartner auf einem PGP-Schlüsselserver verfügbar, so wird dieser automatisch verwendet. Andernfalls kann man den öffentlichen Schlüsselblock per Copy & Paste einfügen. PGP-Schlüssel mit Unterschlüsseln werden automatisch erkannt. Man muss sich also wirklich um wenig kümmern. Will man nun aber das Webmail-Postfach auf einem anderen Rechner nutzen, so ist man auf seinen PGP-Schlüssel angewiesen. Dieser muss also mitgenommen werden. Ebenso werden die Kontakte nicht zwischen den einzelnen Webmailer-Instanzen synchronisiert, d.h. man muss diese Kontakte auch wieder samt öffentlichen Schlüssel kopieren. Dieses Problem ist Whiteout.io natürlich bekannt, deswegen gibt es einen experimentellen Schlüsselsync, bei dem ein längeres Passwort als Verschlüsselung zur Übertragung der PGP-Keys dient. Es wird aber explizit von der produktiven Benutzung abgeraten, da hierdurch natürlich der eigene PGP-Schlüssel auf einen Server hochgeladen werden muss.

Daher ist für diese Anwendungszwecke die App für iOS oder Android attraktiver, da man heutzutage meist mit dem Smartphone mobil unterwegs ist. Aber auch hier die Voraussetzung, dass meinen seinen Schlüssel einmal in die App lädt.

Fazit

Whiteout.io ist noch in der Betaphase. Dafür funktioniert es aber schon recht ordentlich. Mir sind im Test nur zwei Probleme aufgefallen: Mit der Chrome-App konnte ich keine Verbindung zum wmail-Server herstellen – in Chrome selbst hat es aber geklappt. Zum anderen habe ich keine Funktion zum Passwort zurücksetzen bei wmail.io gefunden. Alles andere hat reibungslos funktioniert. Es hat mich positiv überrascht, dass Whiteout.io auch im Chromium unter Linux funktioniert hat.

Ein bisschen Handarbeit bleibt (zwangsläufig, da man selbst für seine Schlüssel verantwortlich ist), dafür erhält man aber Ende-zu-Ende Verschlüsselung, die sehr komfortabel im Webmailer eingebettet ist – und das ist für mich der Pluspunkt. Die Schlüsselmanagement-Thematik bleibt einem leider nicht erspart, wenn man das Programm auf verschiedenen Geräten nutzen möchte. Man merkt aber, dass sich das Team von Whiteout.io dazu viele Gedanken gemacht hat, und eben auch den Schlüsselsync für diese Thematik bereitgestellt hat.

Whiteout.io zeigt, dass Ende-zu-Ende E-Mail-Verschlüsselung auch benutzerfreundlich möglich ist. Selbst wenn noch ein paar Stolpersteine liegen, das Handling der Anwendung ist denkbar einfach – zudem muss man sich um die PGP-Schlüssel kaum kümmern, vorausgesetzt, die Gegenstelle hat den öffentlichen Schlüssel hochgeladen.

Schade eigentlich, dass nicht mehr Mail-Apps und Programme eine solch für den Benutzer einfach zu handhabenden PGP-Variante mit automatischer Schlüsselprüfung integrieren. Wie es gehen könnte, sieht man hier.

Ich habe das auch mal ausprobiert. Aber ich habe das auf Grundlage eines anderen Bloggers gemacht. Der war nicht so begeistert … Ich bin mir unsicher ob ich das benutzen sollte. Erstmal bleibe ich bei GPG Tools.

https://www.teleschirm.info/blog/2015/07/whiteout-io-pgp-e-mailverschluesselung-im-browser-gpg-email-verschluesseln/